Need help? Chat now!

Hostwinds دروس

نتائج البحث عن:

جدول المحتويات

تثبيت Wirguard VPN - Ubuntu Linux

ما هو WireGuard؟

Wireguard هي خدمة VPN التي يمكن تشغيلها على أي تثبيت Linux. يحتوي على عميل للعديد من أنظمة التشغيل الشعبية مثل Windows و IOS و Android وغيرها الكثير. يفتخر Wireguard بكونه أكثر أمانا من OpenVPN أثناء وجود أكثر من مليون خطوط أقل من التعليمات البرمجية، مما يعني أن التثبيت أصغر وأسرع أيضا. نظرا لأن حلول VPN الخاصة تذهب، فإن هذا واحد يعزز أن يكون برنامج إعداد سهل واستخدامه.

هدف:

الهدف من هذا الدليل هو تثبيت Wirguard على Ubuntu 16.04 أو 18.04 أو 20.04 وتكوين جهاز كمبيوتر سطح مكتب Windows للاتصال بخادم VPN.سيكون هذا هو الاستخدام الأكثر شيوعا للسلكية للعديد من المستخدمين.الخطوات الوحيدة لأنظمة التشغيل الأخرى التي تختلف عن هذا الدليل هي التثبيت الأولي الذي يمكن القيام به في 3 أسطر أو أقل ويمكن العثور عليه في https://wireguard.com/install.

يمكن أن تكون الاستخدامات الأخرى لهذا البرنامج خوادم التواصل معا في شبكة محلية خاصة مثالية للخوادم التي تقوم بتشغيل قاعدة بيانات عن بعد التي يجب ألا تقبل الطلبات من الخوادم بخلاف تلك التي يقصد منها تقديم المحتوى إلى.

التركيب:

من الأفضل عدم استخدام المستخدم الجذر لأي شيء ، ولكن بدلاً من ذلك ، استخدم أ مستخدم sudo يمكن أن تدير الأشياء كجذر عند الحاجة.في هذا الدليل ، سنقوم ببادئة أوامر مع "Sudo".

على أوبونتو 16.04 و 18.04، فإن الأمر لتثبيت الرحم بسيط. ومع ذلك، لا يتم تضمين مستودع التثبيت بشكل افتراضي. فيما يلي الأوامر الثلاثة التي يجب تشغيلها لإضافة المستودع وتثبيت البرنامج.

sudo add-apt-repository PPA:wireguard/wireguard

sudo apt-get update

sudo apt-get install wireguard

في إصدارات Ubuntu لاحقا، يتم تضمين مستودع LICRGUARD افتراضيا. يمكنك تثبيت استخدام الأمر:

sudo apt-get install wireguard

الآن تم تثبيت Wirguard، حان الوقت للبدء في تكوينه كخادم VPN.

تكوين الخادم:

أولا، علينا أن نولد زوجا رئيسيا للتشفير العام والخاص.

sudo -i

cd /etc/wireguard/

umask 077; wg genkey | tee private key | wg pubkey > public key

الآن يمكننا عرضها باستخدام أمر القط. سوف ترغب في حفظ المفتاح الخاص في المفكرة أو شيء ما للاستخدام لاحقا.

ls -l private key public key

cat private key

الآن سنعمل على إضافة محول شبكة VPN للسماح باستخدام الأجهزة الأخرى للاتصال بها بشكل آمن. باستخدام محرر النصوص المفضل لديك، سنجعل بعض التغييرات التكوين إلى /etc/wireguard/wg0.conf، ولهذا الدليل، سوف نستخدم نانو.

sudo nano /etc/wireguard/wg0.conf

سنحتاج إلى إضافة ما يلي إلى نهاية الملف. يرجى ملاحظة أن هذا مجرد قالب، وستحتاج إلى تغيير القيم لأنها تتعلق بخادمك.

[Interface]

Address = **YOURSERVERIPHERE**

SaveConfig = true

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o **ens3** -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o **ens3** -j MASQUERADE

ListenPort = **41194**

PrivateKey = **YOURPRIVATEKEYDETAILSHERE**

[Peer]

PublicKey = **YOURSERVERIPHERE**

AllowedIPs = **192.168.9.2/32**

استخدم Ctrl + x لحفظ ضرب y نعم، وأدخل للحفاظ على نفس اسم الملف.

قبل أن ننتقل ، أريد أن أشرح بعض الأشياء المختلفة هنا. الأول هو عنوان IP. يجب أن يكون هذا العنوان عنوان IP داخليًا أو خاصًا من اختيارك. 192.168.xxx.xxx أو 10.xxx.xxx.xxx شائعة. هنا أضعه على الخادم الخاص بك لأن جميع الأجهزة الأخرى ستتحدث مع هذا واحد للاتصال ب VPN. التالي هو المفتاح الخاص في قسم [واجهة]. هذا هو المفتاح الذي نولده سابقا.

الشيء التالي الذي نريد أن نتحدث عنه هو نشر ونفست. يتم استدعاء هذه عند بدء تشغيل VPN وتتوقف وتسمح لك بإعادة توجيه حركة المرور عبر الرحم. سوف تحتاج إلى استبدال eng3 مع اسم محول شبكة عنوان IP العام الخاص بك.إذا كنت ترغب في الحصول على بيئة نوع "LAN الداخلية" أو أشر إلى نقطة، فسوف تترك هذه.تطبيق بيئة من نقطة إلى نقطة هو، على سبيل المثال، توصيل خادم قاعدة البيانات عن بعد.ال ListenPort يمكن أن يكون مهما كان المنفذ الذي تريده، طالما أنه ليس لديه شيء يعمل عليه بالفعل.

الانتقال إلى قسم [نظير]، لدينا بعض الأشياء المختلفة قليلا من البرامج مثل OpenVPN. لدينا مفتاح عام وعنوان IP داخلي آخر. هذا القالب هو المنتج النهائي لتكوين العمل، وسوف تستبدل قيمة Sealkey الخاصة بك بنفسها. لا يسمح Wirguard بأي شخص فقط بالاتصال به. سيكون من الأفضل توليد زوج رئيسي عام / خاص جديد ويعين يدويا كل مستخدم إلى الخادم في كتلة جديدة [نظير] مع مفتاح عام وعنوان IP الداخلي الذي تقوم بتعيينه هذا الاتصال.

نحن على المنزل تمتد الآن. نحن بحاجة إلى السماح لحركة المرور من خلال جدار الحماية، على افتراض استخدام UFW:

sudo ufw allow 41194/UDP

الآن نحن بحاجة إلى تمكين إعادة توجيه IPv4. نقوم بذلك عن طريق إدخال الأمر التالي:

sysctl -w net.ipv4.ip_forward=1

أخيرًا وليس آخرًا ، نبدأ كل شيء.

wg-quick up wg0

دعنا نتحقق من كل شيء في حالة عمل جيدة

sudo wg show

الآن خادم Wireguard الخاص بك قيد التشغيل. من الجيد إعادة تشغيل الخادم في هذه المرحلة، لا تقلق بشأن تحويل الركات إلى الوراء. سوف يعود تلقائيا. حان الوقت لاستخدام هذا المفتاح العام الذي قمت بإنشائه والحصول على جهاز كمبيوتر Windows الخاص بنا متصل ب VPN.

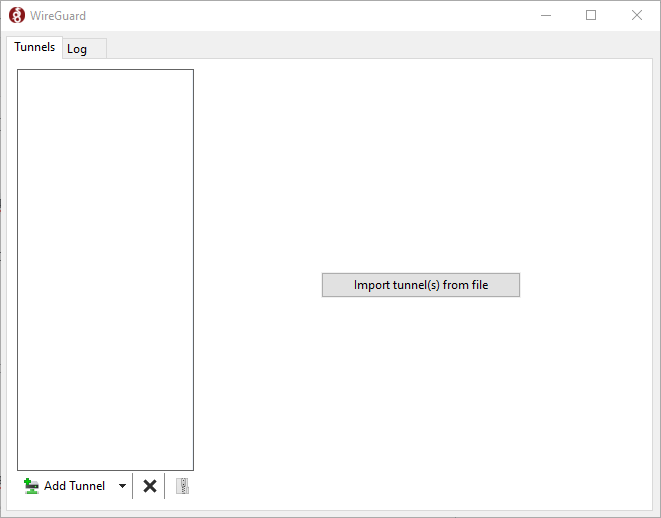

يمكن العثور على تنزيل للعميل الرسمي هنا، وسوف نستخدمها لهذا الدليل. بمجرد التثبيت، يجب أن ترى عميل مثل هذا.

إعداد العميل:

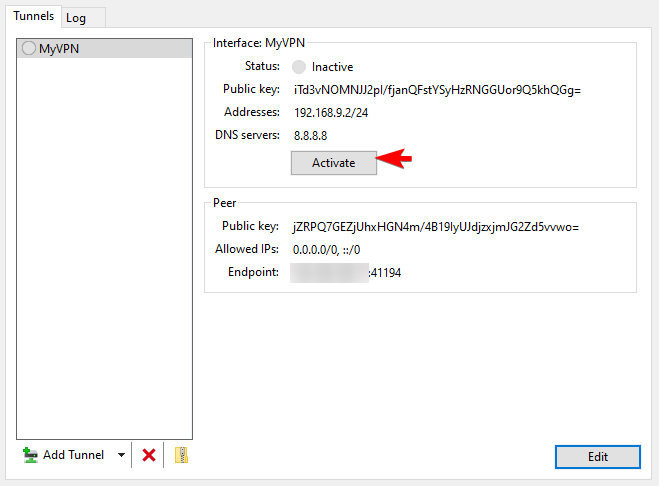

النقر فوق السهم بجوار "إضافة النفق" سيسمح لنا بإضافة نفق فارغ.سيأتي نفقك الفارغ محمل مسبقا مع زوج رئيسي عام / خاص، وسوف نستخدمه.

أولا، دعونا نستخدم المعلومات التي علينا تكوين عميل Windows VPN.

[Interface]

PrivateKey = **YOURPRIVATEKEY**

Address = **YOURSERVERIP**

DNS = 8.8.8.8

[Peer]

PublicKey = **YOURPUBLICKEY**

AllowedIPs = 0.0.0.0/0, ::/0

Endpoint = 255.255.255.255:**LISTENPORT**

مرة أخرى في كتلة [واجهات]، نحن نعلن يدويا IP الخاص بالإنترنت، وسوف نستخدمها في شبكتنا الخاصة، تخزين المفتاح الخاص بنا.نحن أيضا ذاهبون لتعيين عنوان لاستخدام دقة DNS.في هذا المثال، نحن نستخدم خوادم DNS العامة Google.

في كتلة [نظير]، نقدم معلومات الخادم لدينا. أولا، قم بتوفير المفتاح العمومي للخادم. في حقول IP المسموح بها، نريد السماح لجميع حركة المرور بالاتصال لأننا نستخدم الخادم للاتصال بعناوين الويب. أعلاه، سمحنا كلا من حركة مرور IPv4 و IPv6 من جميع العناوين. الإعداد الأخير هو نقطة النهاية، ويحكي عميلك أين يمكن العثور على خادم VPN. هذا العنوان والمنفذ هي تلك الموجودة على الخادم الخاص بك.

حان الوقت لإنهاء هذا عن طريق إضافة ذلك المفتاح العام الذي ذكرناه من قبل في كتلة [النظير] لـ YOURSERVERIP. للإشارة ، كان ذلك /etc/wireguard/wg0.conf.

نحن الآن جاهزون لتنشيط VPN والاستمتاع بشبكتنا الافتراضية الخاصة الآمنة.

كتب بواسطة Hostwinds Team / مايو 14, 2020